Vụ Việt Nam bị cáo buộc 'do thám điện thoại' chính khách, báo giới Mỹ và châu Âu có gây rủi ro ngoại giao?

Liên minh Châu Âu (EU) lên tiếng quan ngại về việc chính phủ Việt Nam bị cáo buộc cài phần mềm gián điệp vào điện thoại của các quan chức, chính trị gia và phóng viên của Mỹ, EU và Đài Loan.

Trang Nikkei Asia hôm 16/10 dẫn lời một người phát ngôn của Ủy ban châu Âu rằng, bất kỳ nỗ lực nào nhằm truy cập trái phép dữ liệu của công dân, bao gồm cả nhà báo và đối thủ chính trị, đều là "không thể chấp nhận được.”

Brussels nói Ủy ban EU đang nêu quan ngại từ tin tức nói trên với Hà Nội.

Hoa Kỳ đã lên tiếng coi rằng "nghiêm trọng". Pháp thì nói việc giám sát bất hợp pháp "không thể dung thứ", trang Nikkei Asia cho hay.

Tờ báo Nhật Bản trong bài tiếng Anh có tựa đề "Alleged Vietnam spyware targeting foreign officials 'unacceptable': EU" cũng nói Bộ Ngoại giao VN không trả lời về chuyện này.

Những tuần qua, đài báo quốc tế liên tục đăng tải tin về nghi vấn các tin tặc bị cáo buộc liên quan tới VN thực hiện những vụ việc trên.

CNN trong bài của Sean Lyngaas hôm 9/10 nói "tin tắc dính líu tới chính quyền VN đã tìm cách xâm nhập điện thoại của các dân biểu Mỹ và chính nhà báo CNN".

Các trang Washington Post, The Hill, Asia Financial...đều đưa tin tương tự cùng thời gian.

Sang ngày 12/10, BBC News Tiếng Việt có bài về cáo buộc các nhà vận động gốc Việt ở châu Âu bị tin tặc "liên quan tới chính phủ VN" tấn công.

Nikkei Asia hôm 16/10 trích lời nữ phát ngôn viên của Tổng thống Đài Loan, Thái Anh Văn rằng các bình luận ở tài khoản mạng xã hội của nhà lãnh đạo Đài Loan "không cho thấy chúng bị nối với phần mềm Predator", vì "có thể là đã bị xóa".

Nay, một chuyên gia về bảo mật chia sẻ quan điểm với BBC News Tiếng Việt điều kiện ẩn danh nhận xét rằng, việc các quốc gia do thám, dò xét lẫn nhau là một phần của hoạt động tình báo, có thể được xem là một loại vũ khí nhưng việc Việt Nam bị nêu đích danh là vấn đề bất thường.

Bộ Công an và hợp đồng mua bán hàng triệu USD

Vụ ồn ào ngoại giao này bắt nguồn từ báo cáo mới có tên “Predator Files” (tạm dịch “Hồ sơ Predator”) được Tổ chức Ân xá Quốc tế (Amnesty International) công bố hôm 9/10. Theo đó, chính phủ Việt Nam bị cáo buộc là đã cố cài phần mềm gián điệp vào điện thoại của các quan chức Hoa Kỳ và một số nhà báo Mỹ.

Từ khóa Việt Nam được nhắc đến ít nhất 250 lần trong báo cáo dài hơn 50 trang của Ân xá Quốc tế, mô tả chi tiết cách thức hoạt động của liên minh Intellexa - nhà sản xuất phần mềm gián điệp Predator.

Hai công ty được nêu trong báo cáo Intellexa và Nexa. Intellexa là công ty thiết kế phần mềm gián điệp Predator.

Nexa là một công ty Pháp, có công ty chính tên Cytrox, từng bắt tay với Intellexa và giúp Intellexa bán phần mềm này ra nước ngoài, cho một số quốc gia có được coi là độc tài và có hồ sơ nhân quyền tồi tệ, trong đó có Việt Nam.

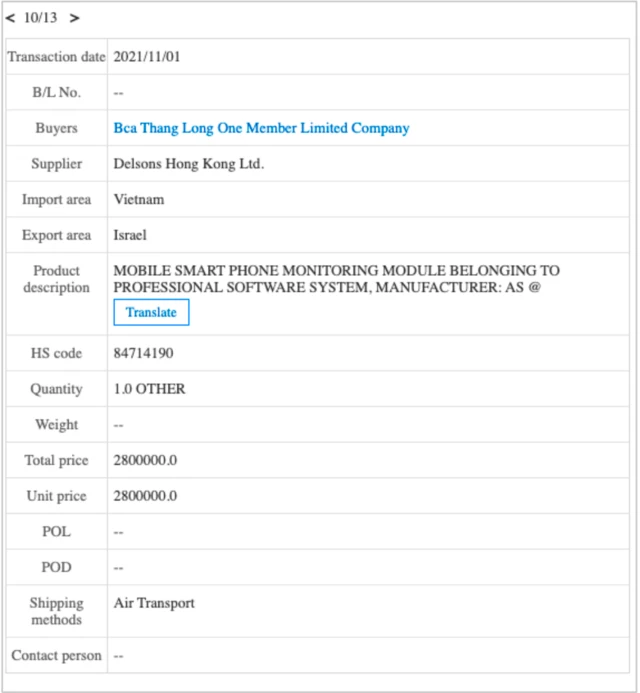

Hồ sơ mà Tổ chức Ân xá Quốc tế và tổ Hợp tác Điều tra châu Âu - EIC cho thấy rằng, ngày 1 tháng 11 năm 2021, 30 mặt hàng phần cứng máy tính, trị giá 8,5 triệu USD Mỹ được sản xuất bởi AS, đã được vận chuyển bằng máy bay từ Delsons Hong Kong Ltd. đến Việt Nam.

Nguồn hình ảnh, AMNESTY INTERNATIONAL

Bên nhận hàng là Công ty TNHH BCA - Thăng Long, là doanh nghiệp an ninh trực thuộc Bộ Công an, được thành lập theo quyết định số 307/QĐ-BNV/H11 ngày 09 tháng 07 năm 1993 của Bộ trưởng Bộ Nội vụ (nay là Bộ Công an).

Hàng chục mục tiêu cấp cao như những nhà lập pháp Mỹ, các quan chức Liên Hiệp Quốc và các nhà báo CNN như Thượng nghị sĩ đảng Dân chủ Gary Peters và Chris Murphy, Dân biểu đảng Cộng hòa và Chủ tịch Ủy ban Đối ngoại Hạ viện Michael McCaul cũng nằm trong danh sách mà Amnesty nói là họ truy vết được.

Nhà báo Lê Trung Khoa, chủ bút của tờ Thoibao.de và nhà báo tự do tên Duan Dang cũng nằm trong số những mục tiêu khi tài khoản @Joseph_Gordon16 tung đường liên kết tấn công vào phần bình luận trên X/Twitter của các nhà báo này, từ tháng 2 đến tháng 6.

Báo cáo điều tra nói “các đặc vụ của chính quyền Việt Nam hoặc những người đại diện cho họ có thể đứng đằng sau chiến dịch phần mềm gián điệp”.

Kiểm soát nội bộ 'có vấn đề'?

Tổ chức Ân xá Quốc tế đã liệt kê 58 trường hợp mà nhóm tin tặc cố gắng do thám với trường hợp cụ thể là tài khoản @Joseph_Gordon16 chia sẻ những đường link về chủ đề an ninh, quốc tế, Biển Đông trong chuỗi bình luận (reply) trên X.

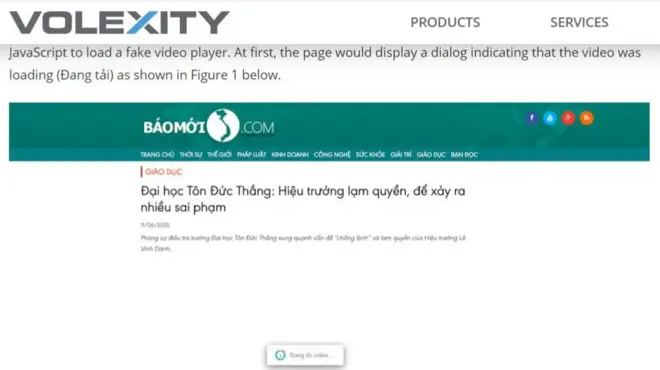

Đường link hiện bản xem trước là một bản tin vỏ bọc trang South China Morning Post nhưng URL là trang web mà đội tin tặc kiểm soát tại địa chỉ caavn[.]org hoặc southchinapost[.]net. Cách thức này được CitizenLab gọi là "REPLYSPY" và họ ghi nhận các dấu hiệu về mối liên hệ giữa Việt Nam với tài khoản tài khoản @Joseph_Gordon16.

Nguồn hình ảnh, AMNESTY INTERNATIONAL

Chuyên gia bảo mật giấu tên cũng nói với BBC rằng, không hiểu vì sao đội tin tặc này lại chọn cách công khai link chứa mã độc vì cách làm không được chu đáo, kín kẽ trong khi những hoạt động như vậy thường phải rất cẩn mật.

"Tôi nghĩ có thể việc kiểm soát nội có vấn đề, nên công cụ đến tay những người gọi là operator (vận hành các phần mềm) không tốt, dẫn đến chuyện thực hiện chiến dịch cũng không tốt. Bên cạnh đó có thể do họ bất cẩn.

"Sự cố lần này cho thấy đội ngũ phụ trách hoạt động do thám cho chính phủ Việt Nam làm việc thiếu chuyên nghiệp, thiếu cẩn trọng. Cách làm của họ rất ẩu tả theo tầm quốc gia, dẫn đến hình ảnh quốc tế của Việt Nam bị ảnh hưởng.

"Có lẽ vì không đủ nguồn lực để tự xây dựng những hệ thống phần mềm như thế này nên phải đi mua và rất tốn kém và đồng thời để lại dấu vết như giấy tờ mua sắm, hợp đồng," chuyên gia này nói.

Là người trong ngành, chuyên gia cho rằng, Việt Nam hay bất cứ quốc gia nào cũng cần phải thực hiện những hoạt động tình báo, do thám vì đó được coi là một loại vũ khí, nhưng có điều phải làm thật tốt chứ không phải gây hại cho hình ảnh quốc gia như vầy.

Chuyên gia cho rằng, việc bị lộ ra hợp đồng buôn bán là do nhiều khả năng: có thể chính những công ty cung cấp giải pháp như Intexella cũng bị xâm nhập. Như hồi năm 2015, Hacking Team của Ý là một trong những công ty nổi tiếng cung cấp phần mềm gián điệp trên khắp thế giới đã bị đánh cắp dữ liệu, làm rò rỉ thông tin khách hàng.

Hoặc là bên mua bị xâm nhập và bị đánh cắp những dữ liệu về hợp đồng vì chính phủ Việt Nam sẽ không đứng ra mua trực tiếp mà sẽ thông qua bên môi giới, công ty trung gian nhằm che dấu vết.

"Những công ty này không có nghiệp vụ bảo mật nên dễ bị lộ. Thêm nữa, có những công ty như Facebook, FireEye thường theo dõi hoạt động của nhóm hacker như Ocean Lotus và họ phát hiện được, sẽ tịch thu, tiết lộ cho những tổ chức như Amnesty," chuyên gia nói.

Nhóm hacker Ocean Lotus

Ocean Lotus, hay còn được biết với tên APT32 là nhóm hacker được cho là có liên quan tới chính phủ Việt Nam.

Chuyên gia bảo mật giấu tên tin rằng có khả năng cao người thực hiện những cuộc tấn công nói trên là người nằm trong đội Ocean Lotus.

"Tôi nghĩ rằng có nhiều bằng chứng cho thấy nhóm này thuộc chính phủ Việt Nam vì họ nhắm mục tiêu có yếu tố chính trị, muốn có thông tin và giám sát những vấn đề liên quan đến lợi ích của Việt Nam.

"Một đội phục vụ cho những lợi ích của bên nào thì hiển nhiên họ làm việc cho bên đó. Thực tếm những công ty như Facebook, Google, FireEye cũng đưa ra những bộ hồ sơ lần dấu vết những đội như vậy," người này nói.

Hồi tháng 5/2020, ông Ben Read, quản lý cấp cao bộ phận phân tích nguy cơ gián điệp Mandiant của FireEye cũng nhận định với BBC rằng, nhóm hacker APT32 có "một số dấu hiệu" có thể liên hệ hoạt động của nhóm với chính phủ Việt Nam.

Ông Read phân tích rằng, loại thông tin mà APT32 theo đuổi không phải là thông tin dễ kiếm tiền và không có giá trị thương mại, họ không động đến tài khoản ngân hàng mà chỉ nhằm "mục tiêu phù hợp với những điều mà chính phủ Việt Nam quan tâm".

Về năng lực và quy mô của APT32, chuyên gia Ben Read cho biết:

"Qua vài năm theo dõi, chúng tôi thấy họ luôn luôn hoạt động tích cực. Họ cũng phát triển các mã độc mới, tức là họ có một vài dạng nghiên cứu và phát triển. Tuy nhiên, họ không có quy mô lớn như các nhóm của Nga và Trung Quốc."

Đây không phải là lần đầu tiên Ocean Lotus bị nêu tên, cũng năm 2020, Facebook tuyên bố điều tra của họ phát hiện nhóm này liên quan công ty có tên CyberOne Group, đặt tại Việt Nam.

Công ty này còn mang các tên như CyberOne Security, CyberOne Technologies, Hành Tinh Company Limited, Planet và Diacauso.

Bài viết của Nathaniel Gleicher, Trưởng Chính sách An ninh, và Mike Dvilyanski, bộ phận Tình báo Đe dọa Mạng, của Facebook, nói họ đã thành công loại bỏ được hoạt động của APT32 từ Việt Nam, bị cáo buộc là phá hoại người dùng trên nền tảng Facebook.

Theo chuyên gia giấu tên, đội Ocean Lotus thực sự đã gây hại nhiều cho Việt Nam vì khiến nhiều người lo sợ, e dè khi muốn mở kinh doanh, đầu tư ở Việt Nam vì một đội như vậy đứng trên pháp luật và không ai biết họ hoạt động dựa trên nền tảng gì nên họ không tin tưởng Việt Nam mình.

Chuyên gia cho rằng, các nhà hoạt động, nhà báo Việt Nam hay bất kì ai sẽ "gần như là bất khả kháng nếu bị nhắm mục tiêu" vì cá nhân sẽ phải đối mặt với một đội ngũ có tiền bạc, thời gian, nhân lực, nguồn lực.

Tuy nhiên, chuyên gia chỉ ra rằng, cho đến nay, về mặt chính thức, tác động của những nhóm này đối với nhà báo, nhà hoạt động ở Việt Nam chưa thấy dữ liệu được thu thập qua những kênh như vậy được sử dụng để làm bằng chứng trước tòa.

"Trong những vụ án liên quan đến những nhà hoạt động Việt Nam, họ thường bị kết tội về những phát ngôn trên Facebook, các trang báo hải ngoại. Nên tôi nghĩ các nhóm tin tặc như Ocean Lotus không cần phải đem dao mổ trâu để giết gà vì họ đã là cá nằm trên thớt nếu vẫn đang ở trong Việt Nam," người này nhận định.

Về phần mềm gián điệp

Chuyên gia giải thích với BBC, điện thoại của chúng ta là phần mềm và luôn có những lỗ hổng về bảo mật trong việc xử lý dữ liệu.

"Giả sử phần mềm nghĩ là dữ liệu phải là A nhưng rốt cuộc dữ liệu là B, dẫn tới tình trạng người ta có thể gửi một dữ liệu đến phần mềm và từ đó kiểm soát phần mềm.

"Cách hoạt động trong trường hợp Predator là dẫn một đường link đến một website và khai thác một hoặc nhiều lỗ hổng trên trình duyệt hoặc các phần mềm nằm trên điện thoại của chúng ta."

Theo chuyên gia, khó khăn ở đây là làm sao tạo được mã khai thác hoạt động “bách phát bách trúng" và không làm cho đối tượng nghi ngờ.

"Bản chất mã khai thác lỗi rất tinh vi, phần mềm đang chạy trơn tru như một đoàn tàu lửa với tốc độ nhanh, để một người nhảy lên và nắm quyền kiểm soát thì phải đủ tinh vi, vì bản chất là thay đổi cách vận hành bên trong của phần mềm," chuyên gia này nói.

Khâu tìm kiếm và viết bản khai thác các lỗ hổng như vậy có thể kéo dài vài tháng tới một năm và gần như là cuộc đua về mặt khoa học và công nghệ vì các công ty lớn như Google, Apple đều có những kỹ sư chuyên trách sửa những lỗi như vậy, và kể cả khi có lỗi thì việc lợi dụng để chiếm quyền là không thể hoặc rất khó xảy ra.

"Điều này gọi là khai thác lỗ hổng phần mềm và có những công ty trên thế giới chuyên làm việc này - là một ngành công nghiệp lớn. Có những công ty làm điều này là để cho phần mềm an toàn hơn, nhưng cũng có những công ty cung cấp mã khai thác lỗi và sống nhờ vào điều này," chuyên gia giấu tên phân tích.

Nhóm phân tích mối đe dọa của Google (TAG) của Google, bên đã xác nhận với Amnesty trong báo cáo rằng các tên miền và URL mà Amnesty phát hiện nằm trong các hoạt động phần mềm gián điệp có liên quan đến hệ thống phần mềm gián điệp Predator của liên minh Intellexa.

Nhóm này trả lời BBC qua email rằng, họ không bình luận về ý định của các tin tặc nói trên nhưng nhóm không ngừng xây dựng các khả năng phát hiện mới để bảo vệ người dùng, bất kể họ bị nhắm mục tiêu ở đâu và như thế nào.

"Chúng tôi khuyến khích các mục tiêu tiềm năng đăng ký vào Chương trình bảo vệ nâng cao của Google. Chương trình này giúp bảo vệ người dùng khỏi các cuộc tấn công kỹ thuật số, bao gồm các cuộc tấn công lừa đảo tinh vi (thông qua việc sử dụng khóa bảo mật), phần mềm độc hại và các nội dung tải xuống độc hại khác trên Chrome và Android cũng như quyền truy cập trái phép vào tài khoản cá nhân. dữ liệu tài khoản (chẳng hạn như Gmail, Drive và Photos)," phát ngôn viên của Google trả lời BBC qua email.